نمایش ویندوز 7 نصب شده گواهینامه اسرار ویندوز XP

مرحله 1. دانلود CryptoPro CSP گواهینامه ها

— (به روز شده در تاریخ 27 نوامبر 2017) گواهی اولیه لازم است برای حل خطای گواهینامه امنیتی برای وب سایت.

cacer.p7b - (به روز شده در تاریخ 30 نوامبر 2016) ظرف گواهینامه CSPTO CSP لازم برای اجرای گواهی ssl.say.cer.

مرحله 2: گواهی اساسی ssl.sayt.cer را نصب کنید

فایل گواهی root: ssl. site .cer. در هنگام راه اندازی یک پنجره هشدار امنیتی می تواند باز شود.

روی دکمه «باز» کلیک کنید. یک پنجره با اطلاعات مربوط به گواهینامه فعلی باز خواهد شد. روی «نصب گواهی ...» کلیک کنید

گواهی واردات جادوگر باز می شود.

در مراحل بعدی نصب، بدون تغییر پارامترهای نصب روی دکمه "Next" کلیک کنید. پس از اتمام نصب، یک پنجره اعلان نمایش داده می شود.

با کلیک بر روی دکمه OK، پنجره بسته خواهد شد. با کلیک بر روی دکمه "OK" دوباره برای بستن پنجره اطلاعات گواهینامه فعلی.

گام سوم: کپی Certificate CryptoPro CSP cacer.p7b را نصب کنید

منوی Start (نماد ویندوز در گوشه پایین سمت چپ) را باز کنید. در نوار جستجو، "mmc.exe" را تایپ کنید (بدون نقل قول) و Enter را فشار دهید.

پنجره مدیریت کنسول مایکروسافت باز می شود.

در منوی اصلی کنسول، انتخاب فایل - افزودن یا حذف ضربه محکم و ناگهانی را انتخاب کنید. پنجره افزودن / حذف Snap-ins باز می شود.

در لیست چپ، گواهینامه ها را انتخاب کرده و روی دکمه «افزودن» کلیک کنید. پنجره مدیریت گواهی Snap-in باز خواهد شد.

روی دکمه "انجام شد" کلیک کنید. پنجره "Certificate Manager Snap-in" بسته خواهد شد، شما را به پنجره کنسول مدیریت مایکروسافت بازگردانید.

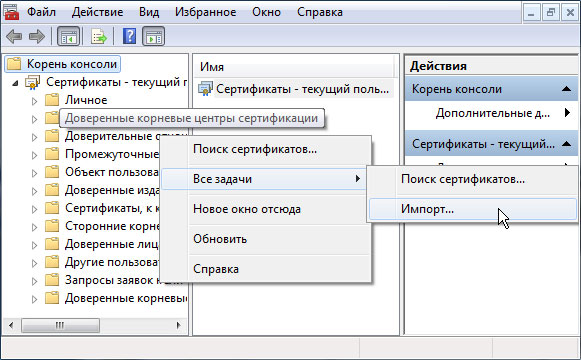

در لیست چپ، گواهی های درخت را گسترش دهید - کاربر فعلی. مجوز صدور گواهینامه معتبر را انتخاب کنید. روی «اعتبار صدور گواهینامه معتبر root» کلیک راست کنید. در منو که ظاهر می شود، «تمام وظایف» را انتخاب کنید - «وارد کردن». پنجره Certificate Import Wizard باز خواهد شد.

روی دکمه "مرور" کلیک کنید. یک پنجره انتخاب پرونده استاندارد باز خواهد شد. در لیست کشویی نوع فایل های نمایش داده شده را انتخاب کنید، تمام فایل ها (*. *) را انتخاب کنید.

پرونده کانتینر cacer.p7b را انتخاب کرده و روی دکمه "باز" کلیک کنید. پنجره انتخاب فایل بسته خواهد شد، شما را به پنجره انتخاب فایل برای وارد کردن گواهی بازگشت.

مرحله 4. تکمیل نصب

در مراحل بعدی نصب، روی دکمه "بعدی" یا "پایان" کلیک کنید بدون تغییر پارامترهای نصب. پس از اتمام تنظیمات، پنجره Certificate Import Wizard بسته خواهد شد. پنجره هشدار امنیتی ظاهر خواهد شد.

با کلیک بر روی دکمه OK، پنجره بسته خواهد شد. پنجره های هشدار دهنده مجموع 4 (برای هر گواهی)

پس از اتمام نصب، یک پنجره اعلان نمایش داده می شود.

با کلیک بر روی دکمه OK، پنجره بسته خواهد شد. شما به پنجره کنسول مدیریت مایکروسافت بازگشت. روی صلیب در گوشه بالا سمت راست کنسول کلیک کنید.

در پنجره باز شده، روی دکمه "خیر" کلیک کنید، پنجره بسته خواهد شد. تبریک میگم شما تمام گواهینامه های لازم را نصب کرده اید.

خدمات گواهی جزء سیستم عامل پایه است که اجازه می دهد آن را به انجام وظایف یک گواهینامه (CA) یا CA، از جمله صدور و مدیریت گواهینامه های دیجیتال. ویندوز ایکس پی حرفه ای از سلسله مراتب چندسطحی CA و شبکه های CA با روابط متقابل اعتماد و همچنین CA های جداگانه و تعاملی پشتیبانی می کند.

کلید های گواهی با کلید های عمومی

ویندوز ایکس پی حرفه ای گواهی ها را با کلید های عمومی در یک فروشگاه شخصی (شخصی) ذخیره می کند. آنها در متن واضح ذخیره می شوند، زیرا این اطلاعات عمومی در دسترس است. گواهینامه ها به صورت دیجیتالی توسط CA امضا می شوند تا از تغییرات جلوگیری شود.

گواهی کاربر در اسناد و تنظیمات \\ پوشه قرار دارد.<имя_пользователя>\\ ApplicationData \\ مایکروسافت \\

SystemCertificates \\ My \\ Certificates مشخصات کاربر این گواهینامه ها در رجیستری محلی هر بار ثبت می شوند. برای پروفایل های رومینگ، گواهی ها معمولا در یک مکان خاص (نه بر روی کامپیوتر) ذخیره می شوند و کاربر هنگام پیروی از هر کامپیوتر در دامنه وارد سیستم می شوند.

نگه داشتن کلید خصوصی

ارائه دهندگان خدمات رمزنگاری (ارائه دهنده خدمات رمزنگاری، CSP) - هر دو Base CSP و Enhanced CSP فروشگاه کلید خصوصی در نمایه کاربر در٪ SystemRoot٪ \\ Documents and Settings \\ folder<имя_пользователя>\

داده برنامه \\ Microsoft \\ Crypto \\ RSA. در رومینگ پروفایل کاربر، کلید خصوصی در پوشه RSA در کنترل کننده دامنه قرار دارد و فقط برای مدت زمان بهره برداری آن به کامپیوتر دانلود می شود.

از آنجا که کلیدهای خصوصی باید محافظت شوند، تمام فایل های موجود در پوشه RSA به طور خودکار با یک کلید متقارن تصادفی رمزنگاری می شوند - کلید اصلی کاربر (کلید اصلی کاربر). یک کلید 64 حرف با یک مولد عدد تصادفی قابل اعتماد ایجاد شده است. بر اساس کلید اصلی کلید های 3DES برای رمزگذاری استفاده می شوند. کلید خصوصی است. کلید اولیه به طور خودکار تولید می شود و به صورت دوره ای تمدید می شود.

هنگامی که در دیسک ذخیره می شود، کلید اصلی توسط الگوریتم سه گانه DES با استفاده از کلید ایجاد شده بر اساس رمز عبور شما محافظت می شود. کلید اولیه استفاده می شود تا به طور خودکار تمامی فایل های پوشه RSA را به صورت خودکار رمزگذاری کند.

درخواست گواهی خودکار کاربر

در ویندوز 2000 یک ویژگی درخواست گواهی خودکار کاربر وجود دارد. درخواست خودکار برای گواهی کامپیوتر و یک کنترل کننده دامنه توسط سیاست گروهی مایکروسافت Active Directory پشتیبانی می شود. به طور خودکار درخواست گواهی کامپیوتر بسیار ساده است برای ساده سازی اتصالات با استفاده از IPSec یا L2TP / IPSec VPN به سرورهایی که در حال اجرا ویندوز XP با Routing و Remote Access و سایر سرورها هستند.

این ویژگی هزینه کل مالکیت را کاهش می دهد و مدیریت چرخه حیات گواهی برای کاربران و مدیران را ساده می کند. درخواست گواهی اتوماتیک برای کارت های هوشمند و CA با گواهی های خود امضا، حفاظت بیشتری برای کاربران شرکت هایی که در آن امنیت لازم است افزایش می یابد.

درخواست های در انتظار و تمدید گواهی

تقاضای گواهی کاربر در ویندوز XP Professional نیز درخواست های به روز شده و به روز رسانی های گواهی را ارائه می دهد. پس از اینکه یک گواهی نامه به طور دستی یا به طور خودکار در سرور صدور گواهینامه ویندوز سرور .NET سرور درخواست شود، انتظار می رود که مدیر اجازه گواهی شود یا فرآیند تأیید را تکمیل کند. پس از تایید و صدور گواهی، مکانیسم درخواست خودکار، گواهی را به طور خودکار نصب می کند.

در روند تجدید گواهی های منقضی کاربر، مکانیسم درخواست خودکار نیز استفاده می شود. گواهینامه ها به صورت خودکار از طرف کاربر به روز می شود و روش توسط پارامترهای قالب گواهینامه در Active Directory تعیین می شود.

به طور پیش فرض، گواهی ها و کلید ها محافظت می شوند. برای حفاظت بیشتر، ممکن است اقدامات امنیتی دیگری را اعمال کنید، از جمله صادرات کلید خصوصی و ذخیره آنها در یک مکان محافظت شده.

کاربران ویندوز باید توجه بیشتری به گواهی های نصب شده در کامپیوتر پرداخت کنند. اسناد رسمی اخیر سوپر ماهی خیر, دل eDellRoot و Comodo PrivDog یک بار دیگر نشان می دهد که کاربر باید مراقب باشید نه تنها هنگام نصب برنامه های جدید، بلکه همچنین به وضوح درک کنید که چه نرم افزاری و گواهی ها در سیستم توسط سازنده سخت افزار نصب شده اند. با نصب گواهینامه های جعلی و یا مخصوص تولید شده، مهاجمان می توانند حملات MiTM (مردی در وسط)، ترافیک (از جمله HTTPS) را راه اندازی کنند، برنامه های مخرب و اسکریپت را اجرا کنند و غیره.

به طور معمول، این گواهینامه ها در فروشگاه معتبر اعتبار گواهینامه ران نصب شده اند. بگذارید ببینیم چگونه می توانیم فروشگاه گواهی ویندوز را برای حضور گواهی های شخص ثالث بررسی کنیم.

به طور کلی، در فروشگاه گواهی مسئولیت صدور گواهینامه معتبر ریشه فقط گواهی های معتبر که توسط مایکروسافت در برنامه تأیید شده و منتشر شده باشند باید حضور داشته باشند. برنامه گواهی معتبر ریشه مایکروسافت. برای بررسی فروشگاه گواهی برای حضور یک گواهی شخص ثالث، می توانید از این ابزار استفاده کنید. Sigcheck (از مجموعه ابزار Sysinternals).

- ابزار را دانلود کنید Sigcheck از وب سایت مایکروسافت (https://technet.microsoft.com/ru-s/sysinternals/bb897441.aspx)

- آرشیو را باز کنید Sigcheck.زیپ در یک پوشه دلخواه (به عنوان مثال، C: \\ install \\ sigcheck \\)

- دستور prompt را باز کنید و به این پوشه بروید: cd C: \\ install \\ sigcheck \\

- در دستور prom، دستور sigcheck.exe -tv یا sigcheck64.exe -tv را اجرا کنید (در نسخه های 64 بیتی ویندوز)

- هنگامی که شما برای اولین بار از ابزار sigcheck شروع می کنید، از شما خواهش می کنم شرایط استفاده را بپذیرید

- پس از آن، این ابزار از وب سایت Microsoft دانلود و دایرکتوری بایگانی آن قرار خواهد گرفت authrootstlکابین با

هیئت مدیره. اگر کامپیوتر شما اتصال مستقیم اینترنت ندارد، شما می توانید فایل authrootstl.cab خود را در http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab دانلود کنید و آن را به صورت دستی در دایرکتوری مفید قرار دهید Sigcheck

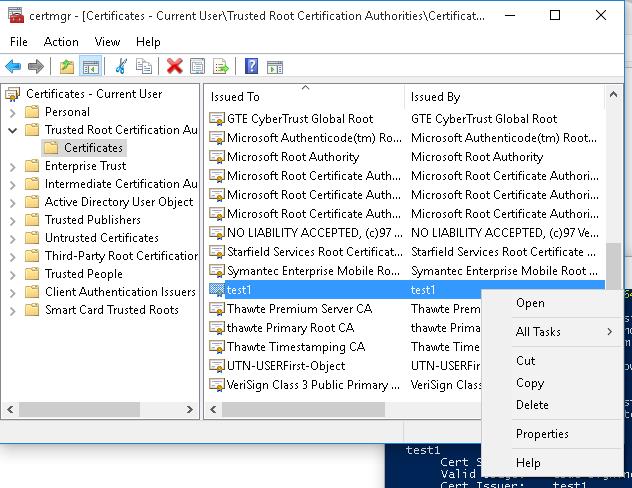

- این ابزار لیستی از گواهینامه های نصب شده در رایانه را با فهرست گواهی root MSFT در فایل authrootstl.cab مقایسه می کند. در صورتی که گواهینامه های شخص ثالث در لیست گواهی های کامپیوتر اصلی وجود دارد، SigCheck آنها را لیست می کند. در مثال ما یک گواهی در رایانه به نام وجود دارد تست 1(این گواهی خود گواهی ایجاد شده با استفاده از cmdlet ایجاد شده است)

- هر یک از گواهی های شخص ثالث موجود باید مورد بررسی قرار گیرد که ضرورت حضور در فهرست مورد اعتماد را داشته باشد. همچنین توصیه می شود که برنامه نصب شده و از آن استفاده کند.

هیئت مدیره. در صورتی که یک کامپیوتر وارد دامنه شود، گواهی های ریشه CA داخلی یا سایر گواهی هایی که در تصویر سیستم ادغام شده اند یا که از دیدگاه MSFT ممکن است غیر قابل اعتماد باشند، احتمالا در فهرست "شخص ثالث" قرار دارند.

- برای حذف این گواهی از لیست اعتماد خود، کنسول مدیریت گواهی ( msc) و گسترش مخزناعتمادریشهصدور گواهینامهمقامات (گواهی معتبر ریشه) -\u003e گواهینامه ها و گواهی هایی که توسط ابزار SigCheck پیدا می شود را حذف کنید.

بنابراین بررسی فروشگاه گواهی با استفاده از ابزار SigCheck باید بر روی هر سیستم انجام شود، به خصوص در رایانه های نصب شده با یک سیستم عامل از پیش نصب شده و سازه های مختلف ویندوز توزیع شده از طریق ردیاب های تورنت محبوب.